Ghid de confidențialitate al jurnaliștilor 2026 – Protejați sursele

1. Introducere

Mulți jurnaliști veterani, dar nu numai aceștia, au observat că suntem cu toții dintr-o dată bombardați din toate părțile cu mențiuni Watergate. Cărți precum 1984 de George Orwell sunt expuse la librării și un aer periculos referitor la libertatea de exprimare și libertatea presei se răspândește încet, ca un nor întunecat peste emisfera vestică, ridicând temeri vechi.

Atunci când președintele american acuză un fost președinte de supraveghere; atunci când el împiedică accesul mass-media din SUA – care până în prezent era acordat întotdeauna și luat în serios – până la conferințele de presă pe care le ține; iar când acesta lovește fără încetare și acuză mass-media că ar fi inamicul numărul unu al țării, nu este surprinzător faptul că amintirea președintelui Nixon iese la suprafață tot mai mult cu fiecare tweet auto-compătimător la adresa SNL, și că, chiar și senatorii republicani, cum ar fi John McCain, exprimă frică pentru viitorul democrației.

Și McCain nu este singurul. Mulți dintre jurnaliștii cu care am vorbit recent și-au exprimat preocuparea pentru ceea ce urmează în ceea ce privește libertatea presei. În momentul în care a devenit posibil ca cineva să afirme următoarea declarație - "Donald Trump controlează NSA" - și nu este numit un mincinos, orice e posibil. Dacă adăugăm faptul că știrile recente despre CIA, ne-au învățat că aproape toate sistemele de criptare pot fi compromise, dacă cineva are perseverența de a le sparge - suntem pe drumul spre prefigurarea unei lumi cu totul distopică, unde nici nu poți sta prea confortabil pe canapea, în fața propriului SmartTV.

Vestea bună e că este totuși posibil să îngreunezi încercarea cuiva de a intercepta e-mailurile, mesajele text sau apelurile telefonice pe care le trimiți. Poți lua măsuri pentru a face viața mai grea celor care vor să-ți descopere sursele și informațiile. Desigur, gradul de efort pe care ești pregătit să il depui pentru a-ți proteja intimitatea, anonimatul surselor tale și siguranța datelor, ar trebui să fie proporțional cu probabilitatea unei amenințări reale, fie că vorbim de hacking sau de spionaj.

Promisiunile de modă veche - nu am de gând să dezvălui identitatea sursei mele sau să renunț la notele mele - sunt deșarte dacă nu iei măsuri pentru a-ți proteja informațiile digitale", spune Barton Gellman de la Washington Post, a cărui sursă, fostul contractor NSA Edward Snowden, a ajutat la descoperirea domeniului de aplicare al operațiunilor NSA și britanicului GCHQ, pentru intervievatorul său Tony Loci. Loci însăși, care a acoperit sistemul judiciar american pentru AP, The Washington Post și USA Today, și care ea însăși a fost reținută pentru sfidarea curții pentru refuzul de a identifica surse, probabil ar aproba asta.

Deci, ce este necesar pentru a ne asigura că sursele și datele jurnalistului sunt sigure? Grosso modo, sfaturile pot fi descrise ca încadrându-se în următoarele categorii:

- Securizarea aplicațiilor și funcțiilor de pe dispozitiv – Acest lucru este cunoscut sub numele de reducerea “suprafeței de atac”, adică limitarea aplicațiilor instalate la minim, instalarea numai din surse de încredere, selectarea aplicațiilor care necesită drepturi minime, păstrarea sistemului complet și actualizat, având cât mai multe controale de securitate (pe baza celor mai recente și mai bune hârtii albe) pe dispozitiv.

- Izolând dispozitivele și/sau mediul lor - De exemplu, izolarea fizică a unui calculator în scopul controlului de fișiere sau utilizarea dispozitivelor mobile preplătite.

- Acționarea cu prudență, atât în lumea digitală cât și în cea reală - Acest lucru are mult de a face cu bunul simț și mai puțin de a face cu software-ul: De exemplu, nu scrie niciodată numele sursei, pe nicio aplicație sau pe orice document care este stocat pe computerul tău- și cu siguranță pe nimic care este stocat pe Cloud.

2. Comunicarea cu sursa ta și protejarea datelor sensibile

Să începem prin enumerarea lucrurilor pe care le poți face atunci când vine vorba de comunicarea cu surse și de stocarea informațiilor sensibile obținute din acestea:

- Ferește-te de nume mari: sistemele de criptare prezumă că marile companii și sisteme de operare, eventual, chiar și numele mari (software de proprietate) au în spate uși pe care serviciile secrete din țara lor de origine (cel puțin în SUA și Marea Britanie) le pot accesa. Bruce Schneier, expert de securitate, explică acest lucru aici.

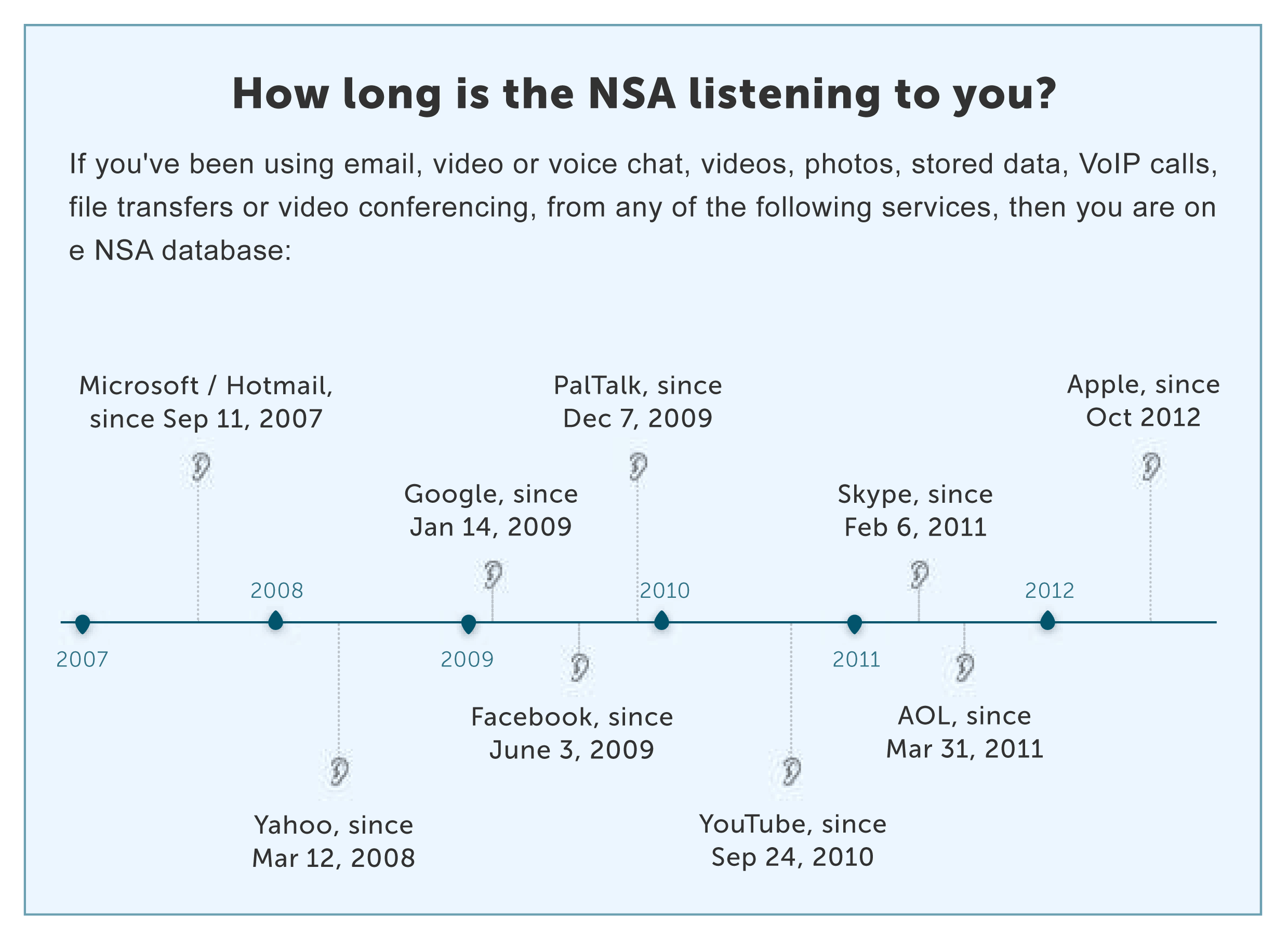

- Criptează întotdeauna totul: Experții în securitate folosesc matematica simplă pentru a-și spune punctul de vedere: pe măsură ce crește costul decriptării fișierelor (să zicem, pentru agențiile de informații, cum ar fi NSA), va crește în mod automat gradul de efort depus de tine. Dacă nu ești Chelsea Manning, Julian Assange sau Edward Snowden și dacă nu ai fost implicat în supravegherea activă din jurul apartamentelor Trump Tower, acestea pot renunța la efort, chiar în cazul în care comunicațiile criptate au fost stocate. Chiar dacă cineva s-ar decide să te urmărească în ciuda eforturilor tale, acest lucru va fi mai mult decât o durere de cap, dacă utilizezi criptare puternică cum ar fi AES (Advanced Encryption Standard) și instrumente precum PGP sau OpenVPN, care sunt cele mai puternice metode de criptare disponibile pe scară largă (VPN sunt utilizate de guvernul Statelor Unite). Dar, dacă dorești securitate bullet-proof, vei avea nevoie de mai mult decât o metoda de criptare AES. P. S. dacă dorești să descoperi anul în care informațiile tale au aterizat pe mâinile NSA, trebuie doar să arunci o privire aici.

- Efectuează criptarea completă pe disc: Acest lucru se face doar în cazul în care cineva pune mâna pe computerul sau telefonul tău. Criptarea completă pe disc se poate face folosind FileVault, VeraCrypt sau BitLocker. Punerea unui computer pe "Sleep" (în loc să fie oprit sau în mod de Hibernare) poate permite unui atacator să ocolească această apărare. Aici, Mika Lee oferă un ghid complet pentru criptarea laptopului tău.

- Evită comunicarea cu surse pe telefon: Toate companiile de telefoane stochează date referitoare la numerele apelantului și destinatarului, dar și locația dispozitivelor în timpul apelurilor. În Statele Unite și alte câteva țări, acestea sunt obligate prin lege să prezinte informații privind apelurile înregistrate aflate în posesia lor. Ce se poate face? Ar trebui să utilizezi un serviciu de apeluri sigur, cum ar fi aplicația Signal - care a fost testată în mod repetat pentru securitate. Chiar dacă acest lucru poate însemna că atât sursa cât și editorul trebuie să descarce aplicația, procesul durează doar câteva minute. Aici este un ghid despre cum se folosește. Doar de dragul aplicației, verifică câți dintre prietenii tăi non-jurnaliști sunt conectați acolo. Oricum ai alege să comunici cu sursa, nu lua telefonul mobil la întâlniri compromițătoare. Cumpără un dispozitiv de unică folosință și găsește o modalitate de a transmite numărul sursei în avans. De asemenea, sursa trebuie să aibă un dispozitiv de unică folosință sigur. Autoritățileîți pot urmări mișcarea prin semnale de rețea de telefonie mobilă și este recomandat să faci această localizare retroactivă mai grea, folosind exact aceeași cafenea ca și sursa. Dacă nu reușești să urmezi această regulă, tot ce autoritățile locale vor fi obligate să facă este să ceară (politicos și legal) filmările de pe camera de securitate a cafenelei la momentul întâlnirii.

- Alege mesagerii sigure: apelurile tale(cele celulare și prin rețele fixe) pot fi monitorizate de către agențiile de aplicare a legii și fiecare SMS este ca o carte poștală - tot textul este vizibil pentru cei care l-ar putea intercepta. Prin urmare, utilizează Mesagerii care permit un apel securizat: Signal, care a fost deja menționat mai sus și Telegram sunt considerate a fi cele mai sigure aplicații (deși Telegram precum și aplicațiile web WhatsApp au fost compromise o dată și apoi reparate). Potrivit unor experți, poți lua în considerare și SMSSecure, Threema și chiar și Whatsapp. Protocolul Signal a fost efectiv pus în aplicare în WhatsApp, Facebook Messenger, și Google Allo, făcând conversațiile criptate. Cu toate acestea, spre deosebire de Signal și WhatsApp, Google Allo și Facebook Messenger nu criptează în mod implicit și nici nu-și informează utilizatorii despre faptul că discuțiile sunt necriptate - dar oferă criptare end-to-end într-un mod opțional.

Ar trebui, de asemenea, să reții că Facebook Messenger și WhatsApp sunt ambele deținute de Facebook.

Adium și Pidgin sunt cei mai populari clienți Mac și Windows de mesagerie instantă care acceptă protocolul de criptare OTR (Off Record) și Tor – cel mai bine criptat browser, despre care vom discuta în detaliu mai târziu (A se vedea cum să activeziTor în Adium aici și în Pidgin aici). Desigur, ai putea folosi, Tor Messenger în sine, care este, probabil, cel mai sigur dintre toate. Două note finale cu privire la mesajele text: Un expert de securitate cibernetică cu care am discutat despre acest lucru, spune că ar trebui să ai, de asemenea, o ipoteză de lucru cum că textul este criptat, însă faptul că două persoane specifice vorbesc, într-un moment prezent, nu ar putea trece neobservat. A doua notă este că ar trebui să ne amintim, de asemenea, să ștergem mesajele din telefon (deși acest lucru nu este suficient pentru a rezista în fața unui control medico-legal), în cazul în care dispozitivul cade în mâini greșite, pentru a evita expunerea acestora them.

Două note finale cu privire la mesajele text: Un expert de securitate cibernetică cu care am discutat despre acest lucru, spune că ar trebui să ai, de asemenea, o ipoteză de lucru cum că textul este criptat, însă faptul că două persoane specifice vorbesc, într-un moment prezent, nu ar putea trece neobservat. A doua notă este că ar trebui să ne amintim, de asemenea, să ștergem mesajele din telefon (deși acest lucru nu este suficient pentru a rezista în fața unui control medico-legal), în cazul în care dispozitivul cade în mâini greșite, pentru a evita expunerea acestora them. - Nu utiliza chat-urile organizatorice: Slack, Campfire, Skype și Google Hangouts nu ar trebui să fie utilizate pentru conversații private. Ele sunt aplicații ușor de spart și sunt expuse la solicitări de prezentare a informațiilor în fața instanței, pentru a rezolva problemele juridice la locul de muncă. Prin urmare, cel mai bine este să le eviți, nu numai atunci când vine vorba de conversațiile cu surse, dar, de asemenea, și pentru conversațiile cu colegi, editori etc, atunci când ai nevoie să transmiți informații primite de la sursă, a cărei identitate trebuie să fie ținută sub acoperire. Multe servicii VoIP populare cum ar fi Jitsi au caracteristici de chat încorporate și mai multe dintre ele sunt proiectate pentru a oferi cele mai multe caracteristici Skype, ceea ce devine o variantă de înlocuire ideală.

- În cazuri extreme, trebuie să iei în considerare utilizarea unui Blackphone: Acest telefon, care se străduiește să ofere o protecție perfectă pentru navigarea pe web, pentru apeluri, mesaje text și e-mailuri, este, probabil, cel mai bun substituent pentru un telefon obișnuit, dacă ești pe cale să răstorni guvernul sau să publici fișiere secrete militare. O vestă anti-glonț, de asemenea, poate veni la îndemână. Alternativ, încearcă să faci ce îți propui fără un telefon mobil sau optează pentru un telefon mobil RFID cu semnal de blocare. Întotdeauna există o opțiune care face posibilă urmărirea chiar și a unui Blackphone cu ajutorul IMEI-ului său (ID-ul telefonului mobil).

- Protejarea datelor de pe computer: Este foarte ușor să spargi parole obișnuite, însă poate dura ani de zile pentru a sparge passphrases - adică, combinații aleatorii de cuvinte. Îți recomandăm să încerci instrumente sigure de gestionare a parolei, cum ar fi: LastPass, 1Password și KeePassX. Va trebui să ții minte doar o singură parolă, față de prea multe parole. Și totuși, când folosești servicii importante, cum ar fi e-mail-ul, nu te baza pe gestionarii de parolă: Doar asigură-te că îți amintești parola.

Într-un interview pentru Alastair Reid în journalism.co.uk, Arjen Kamphuis, un expert în securitatea informațiilor, a recomandat ca pentru hard disk-urile criptate, e-mail securizat și deblocarea laptopurilor, ar trebui să alegi o parolă de peste 20 de caractere. Desigur, cu cât parola este mai lungă, cu atat este mai greu de spart - dar mai greu este să ți-o amintească după. De aceea, el recomandă folosirea unei passphrase. „Poate fi orice, gen o strofă din poezia preferată,“ Kamphuis spune, „poate un paragraf din ceva ce ai scris când aveai nouă ani de care nimeni altcineva nu știe“.

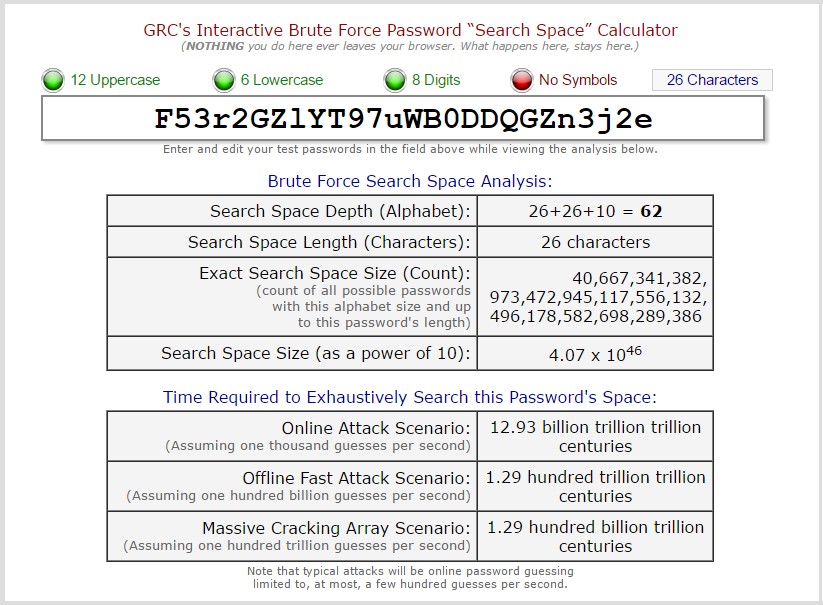

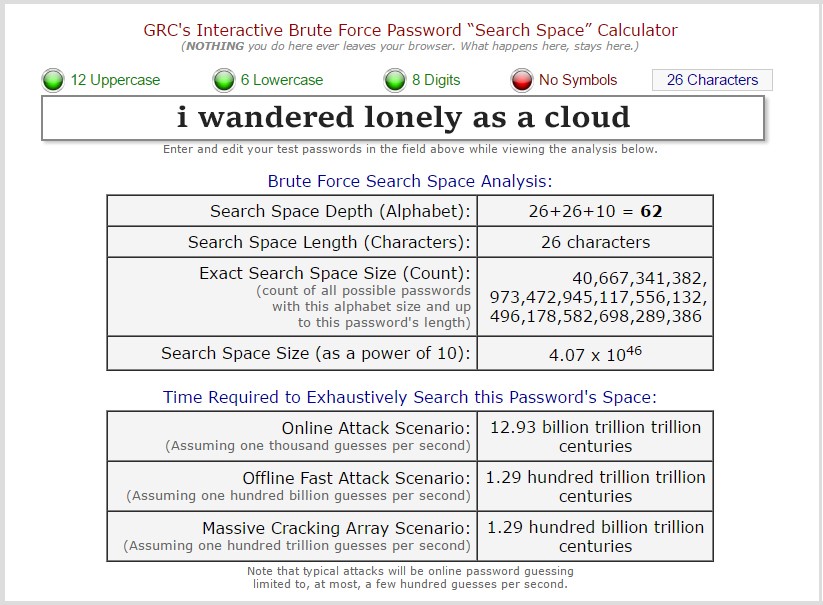

Reid raportează acest calcul provocator, folosind calculatorul de securitate a parolei Gibson Research Corporation: O parolă ca „F53r2GZlYT97uWB0DDQGZn3j2e“, primită de la un generator de parole aleatoare, pare foarte puternică, și într-adevăr ar dura 1,29 sute de miliarde de miliarde de secole pentru a epuiza toate combinațiile chiar și atunci când software-ul face o sută de bilioane de presupuneri pe secundă.

Imagini din GRC.com, arătând diferența în putere dintre o parolă și o passphrase. Fraza: „Am rătăcit singur ca un nor“, subliniază el, este mult mai ușor de reținut și este, de asemenea, mai sigură, luându-i aceluiași software 1.24 sute de bilioane de secole pentru a epuiza toate posibilitățile. Ei bine, passphrase să fie.

Imagini din GRC.com, arătând diferența în putere dintre o parolă și o passphrase. Fraza: „Am rătăcit singur ca un nor“, subliniază el, este mult mai ușor de reținut și este, de asemenea, mai sigură, luându-i aceluiași software 1.24 sute de bilioane de secole pentru a epuiza toate posibilitățile. Ei bine, passphrase să fie. - Autentificarea cu doi factori este, de asemenea, o idee foarte bună. Într-o autentificare regulată în două etape te conectezi cu parola și primești un al doilea cod, de multe ori printr-un mesaj text pe telefonul smartphone. Ai posibilitatea să utilizezi YubiKey, precum și token-uri hardware pentru a asigura în continuare fișierele sensibile de pe computer. Pentru mai multe informații, citește cele 7 reguli de aur pentru securitatea parolei.

- Atribuirea unui calculator pentru inspectarea fișierelor/atașamentelor suspecte: Cel mai simplu mod de a distribui malware și spyware este prin instalarea prin USB sau prin atașamente și link-uri de pe e-mail. Se recomandă, prin urmare, să utilizezi un computer gapped aer pentru a examina aceste amenințări în carantină. Cu acest computer, poți utiliza în mod liber un USB și descărca fișiere de pe Internet, dar nu transfera fișierele pe computerul tău obișnuite sau reutiliza acel USB.

- Cum să-ți cumperi propriul computer securizat: expertul în securitate Arjen Kamphuis recomandă achiziționarea unui pre-2009 IBM ThinkPad X60 sau X61. Acestea sunt singurele laptop-uri destul de moderne, cu sisteme software moderne, care permit înlocuirea software-ului de nivel scăzut. Un alt punct de luat în considerare este că nu ar trebui să cumperi calculatorul online, deoarece poate fi interceptat în timpul livrării. Kamphuis recomandă cumpărarea de la un magazin second-hand prin bani cash. De asemenea, el subliniază faptul că ar trebui să elimini toată conectivitatea: Elimină Ethernet, modem, Wi-Fi sau Bluetooth. Personal, cunosc experți de securitate care nu au încredere într-un astfel de calculator.

ThinkPad X60. Nu-l cumpăra online

ThinkPad X60. Nu-l cumpăra online - Educarea Surselor tale: Este posibil ca în momentul în care informațiile originale și valoroase ajung la tine, să fie deja prea târziu. Sursa ta poate să fi făcut orice posibilă greșeală, lăsând în urmă o pistă de probe. Dar, dincolo de nevoia de a securiza informațiile odată ce ajung în mâinile tale, ar trebui să te străduiești să-ți înveți sursele cum să ascundă informațiile: să le păstreze în siguranță și să comunice în condiții de siguranță prin intermediul dispozitivelor de siguranță. Cei mai mulți oameni nu au nici o idee despre cum să se ocupe de informații sensibile, și, în general, cei cu care se confruntă în momentul acela vor intra în contact cu tine.

- Utilizează un sistem sigur desemnat pentru primirea documentelor: Înlocuiește Dropbox sau Google Drive și folosește ceva mai puțin popular, dar mai sigur. De exemplu, SecureDrop este un sistem desemnat, permițându-ți să primești fișiere din surse anonime și să le scanezi și verifici în condiții de siguranță. Edward Snowden a descris Dropbox ca fiind "ostil la viața privată" și a recomandat Spideroak în schimb. OnionShare este un alt serviciu gratuit, care permite transferul de fișiere cu ușurință și în mod anonim.

- Nu păstra notițe : nici pe un laptop, nici pe calendare sau liste de contacte de pe telefonul mobil sau de pe computer sau în Cloud - nu ține evidența numelor surselor tale, inițialelor, numărului de telefon, e-mail-ului sau utilizatorilor din mesagerii. NU.

- Urmărirea vizuală: În drum spre întâlniri compromițătoare, evită folosirea transportului public și ghidează-ți sursa să facă același lucru. De asemenea, ar trebui să eviți locuri de întâlnire precum mall-uri moderne, unde camerele video sunt răspândite peste tot.

- Sustragerea de social media: Unii oameni preferă să opteze pentru anonimatul radical. În cazul în care, pentru un motiv sau altul, trebuie să dispari de pe fața pământului, nu trebuie să lași un profil complet în spatele fiecărei rețele sociale. Recomandarea noastră este să ștergi în totalitate conturile. Este diferit de „dezactivarea“ lor, o stare în care toate informațiile sunt stocate și pot fi reactivate.

- Fă-ți prieteni printre hackeri: Acest lucru te va ajuta să eviți greșeli mari, să economisești timp și dureri de cap și te vor ține la curent cu noutățile din lumea armelor tehnologice.

- Metoda de plată: Plătește tot în numerar și ia în considerare utilizarea Bitcoins – cumpără-i anonim (utilizează acest ghid Business Insider în acest scop) - și, dacă ai pe cineva dispus să îi accepte la celălalt capăt al tranzacției, utilizează Darkcoin. Un card de credit pre-plătit de la un magazin online este, de asemenea, o opțiune.

- Scrie cu înțelepciune: Dacă notezi informații pe o bucată de hârtie, ceea ce numeau notiță în lumea precambriana, distruge-o. Și nu uita nici de notița șifonată în partea de jos a buzunarului. Da, chiar lângă gumă.

3. Cum să devii anonim online

Dincolo de asigurarea comunicațiilor cu sursa și protejarea posibilelor încălcări ale datelor sensibile de care faci rost, ar trebui, de asemenea, să eviți să fii urmărit în timpul navigării. Obiceiurile online pot divulga sau furniza indicii cu privire la povestea la care lucrezi, sau mai rău, poate furniza un indiciu care poate duce la dezvăluirea identității sursei. Iată câteva regulile de aur pentru navigarea pe net în condiții de siguranță și apoi, în capitolul următor, câteva reguli pentru securizarea contului de e-mail:

- Mod de navigare privată: Există două moduri de bază pentru a-ți menține anonimatul în timp ce navighezi pe web. Prima, cea mai simplă și mai populară, dar insuficientă cale este de a căuta informații în modul privat, o opțiune permisă de cele mai multe browsere. Istoricul tău de navigare nu va fi salvat, iar tehnologiile de urmărire de bază, folosite de agenții de publicitate, cum ar fi cookie-uri HTTP, vor fi împiedicate să-ți creeze profilul detaliat. Dar acest lucru ține mai mult de frumos decât de a avea o viața privată: ascunde, practic, istoricul de navigare de membrii familiei care au acces la computer. Adresa IP poate fi în continuare monitorizată și informațiile cu privire la toate site-urile vizitate încă sunt expusă la ISP.

- Utilizează browsere alternative: browsere, cum ar fi Dooble, Comodo Dragon sau SRWare Iron, care se concentrează asupra vieții private a utilizatorilor, sunt limitate în capacități. Poți obține un grad similar de intimitate oferit de aceste browsere pur și simplu prin ștergerea cookie-urilor - biți de cod care au fost descărcați în sistemul tău de site-urile pe care le vizitezi, care monitorizează activitatea și, uneori, chiar urmăresc conținutul pe care-l consumi; Un alt mod de a rămâne anonim este neutralizând setările de localizare a browserului și instalarea diferitelor caracteristici menite să conducă la anonimat. Pentru a verifica dacă ai dezactivat toate cookie-urile în mod eficient, poți utiliza aplicația CCleaner, care se ocupă, de asemenea, de cookie-uri Flash, dar nici unul dintre aceste browsere nu sunt complet criptate. Singurul browser standard care asigură intimitate totală este Tor browser. Tor este urât și lent, dar tu și sursele tale veți fi protejați. Următoarea secțiune va oferi o expunere mai detaliată a acestuia.

- TOR: Acest browser "notoriu", care a fost dezvoltat de către Flota Marină a Statelor Unite, îţi permite să operezi într-o rețea ascunsă, să efectuezi comunicații private și să creezi site-uri web anonime. Browser-ul, ce poate fi descărcat de pe Torproject.org, face foarte dificilă monitorizarea activităților tale pe internet, sau identificarea locaţiei tale de către guverne sau ISP. Singurul dezavantaj este că uneori poate fi lent, puţin greoi - dar asta numai pentru că Tor te redirecţionează prin trei căi criptate aleatorii din întreaga lume, înainte de a ajunge pe site-ul tău de destinație. Ar trebui, de asemenea, să ai în vedere faptul că vecinii tăi pot fi personaje dubioase.

O altă opțiune legată de Tor este să descarci Whonix, un sistem de operare sigur, care se axează pe confidenţialitate. Acesta funcționează ca o poartă de acces către Tor, și permite numai conexiuni cu site-urile şi utilizatorii Tor. Dar, cel mai popular sistem de operare Tor este Tails (The Amnesiac Incognito Live System). Tails poate fi folosit de pe un stick USB sau DVD, și anonimizează toate informațiile. Edward Snowden este considerat un fan al acestui software. Qubes este un alt sistem de operare care suportă Whonix și este recomandat de către Snowden. - Motoare de căutare alternative: Google, cel mai popular motor de căutare, îţi salvează istoricul căutărilor, cu scopul de a optimiza rezultatele. Pentru a opri această personalizare trebuie să faci click pe: Instrumente de căutare > Toate rezultatele > Textual. Sau să te conectezi la contul tău Google pe www.google.com/history, să găseşti o listă a căutărilor anterioare și să selectezi elementele pe care doreşti să le elimini, făcând click pe butonul "Eliminaţi elemente".

DuckDuckGo. Un motor de căutare care nu îţi stochează informaţiile

DuckDuckGo. Un motor de căutare care nu îţi stochează informaţiile

Însă, pentru a evita în întregime să fii monitorizat, este preferabil să utilizezi un motor de căutare, cum ar fi DuckDuckGo. Dacă ţi se pare dificil să renunți la Google, descarcă Searchlinkfix ca, cel puţin, să ţii la distanţă Tracker-ele URL.

- Tratamentul direct al memoriei "de scurtă durată" a computerului: O altă modalitate de a neutraliza opțiunile de monitorizarea a navigării pe internet este prin ștergerea cache-ul DNS (sistemul de nume de domeniu). Ștergerea se realizează folosind comenzi simple în sistemul de operare. Repornirea router-ului - care are uneori un cache DNS - sau repornirea calculatorului poate reporni, de asemenea, ambele lor cache-uri DNS, în cazul în care router-ul are unul.

- Încearcă să eviţi Stocarea Web HTML: Stocarea Web este construită în HTML5, și, spre deosebire de cookie-uri, informațiile stocate sunt imposibil de monitorizat sau eliminat selectiv. Stocare Web este activată în mod implicit, astfel că, dacă utilizezi Internet Explorer sau Firefox, pur și simplu, o poţi opri. Poţi utiliza, de asemenea, add-on-ul pentru Chrome pentru a elimina automat informațiile stocate.

- Utilizează un VPN: Așa cum am menționat anterior, ISP-ul poate monitoriza site-urile pe care navighezi, și oricine vrea să te urmărească, îţi poate intercepta comunicațiile. Pentru a proteja toate comunicațiile de intrare și de ieșire, este important să foloseşti un VPN (Pentru o explicație completă, click aici). VPN-ul criptează toate comunicațiile, astfel încât nici ISP-ul sau serviciile secrete, sau chiar hackerii aflaţi în aria de acoperire a Wi-Fi-ului cafenelei tale preferate, nu vor fi în măsură să afle cui i-ai trimis un e-mail, ce servicii ai folosit etc.

Folosirea unui VPN este foarte frecventă în rândul persoanelor care, de exemplu, doresc să vadă catalogul complet al filmelor disponibile pe Netflix în afara Statelor Unite, dar nu orice VPN este potrivit pentru jurnaliști. Un VPN pentru jurnaliști nu va fi neapărat cel mai rapid sau nu va oferi cel mai bun suport, dar trebuie să fie de încredere, pentru a nu păstra jurnalele VPN - adică, să nu se poată determina cine eşti, ce site-uri ai vizitat și așa mai departe.

Este obligatoriu ca un VPN sigur să fie furnizat de o companie care nu este situată în una dintre ţările cu „14 Ochi“, în care rețelelor de informații li se permite să colecteze și să facă schimb de informații între ele; în primul și în primul rând, în SUA. Astfel, companiile VPN situate pe teritoriul fostei URSS au un avantaj. Instanţele lor nu eliberează cu ușurință mandate de preluare a informațiilor colectate de companiile locale, fie cu privire la cetățenii lor sau la cetățenii străini. Aici vei găsi o listă de 5 servicii VPN care ies în evidență în ceea ce privește confidenţialitatea și toate sunt situate în afara ţărilor cu „14 Ochi“.

Apropo, chiar dacă guvernele sunt la vânătoare după Traffic, ce este adăpostit de un VPN, poţi utiliza în continuare VPN-uri secrete precu TorGuard, pentru a face faţă provocării, fie că ai de-a face cu o cenzură guvernamentală activă sau doar cu spionaj. Tor şi VPN-urile îţi oferă protecția perfectă atunci când cineva încearcă să îţi preia istoricul de navigare pentru a-ţi realiza un profil.

- Repară scurgerile de informații DNS: Utilizarea unei rețele VPN nu te protejează în totalitate, deoarece traficul DNS poate direcţiona către identitatea ta. DNSLeakTest.com îţi permite să detectezi astfel de scurgeri. În cazul în care testul arată că DNS este al VPN-ului tău, te poţi relaxa, dar, în cazul în care arată că DNS este de la ISP-ul tău, înseamnă că nu eşti anonimizat. În acest caz, verifică ce poți face aici.

- Dispozitive virtuale: Acest mic truc este, de fapt, un al doilea calculator (virtual), care funcționează ca o aplicație în sistemul de operare. Poţi descărca fișiere sau poţi deschide link-uri într-un mod similar ca pe un calculator izolat, pe care l-am recomandat mai devreme, astfel încât computerul este mai puțin expus la orice fel de malware sau spyware. Software-ul de virtualizare, precum VirtualBox trebuie deschis cu ajutorul unui sistem de operare securizat. Descărcarea de fișiere se face cu conexiunea la Internet a dispozitivului virtual închisă; după utilizarea fișierul, va trebui să îl ștergi - și, în funcție de adversarul tău, poate chiar să îl ştergi împreună cu dispozitivul.

HMA server proxy. Îl ascund pe al tău, dacă îl ascunzi pe al meu

HMA server proxy. Îl ascund pe al tău, dacă îl ascunzi pe al meu - Server Proxy: Ca și în cazul dispozitivelor virtuale, și aici, activitatea se mută într-o altă "zonă" și îţi permite să fii în siguranță faţă de spionaj și alte atacuri. De fapt, serverele proxy substituie adresa ta IP cu a lor, care, poate induce în eroare oamenii, astfel încât să creadă că te afli într-o altă țară. HideMyAss.com/proxy, Psiphon (sursă deschisă) și JonDonym oferă un serviciu similar. Unii experți susţin că acestea ar trebui utilizate cu un VPN și/sau Tor pentru niveluri mai ridicate de securitate. Însă, experții cu care am vorbit susțin că, dacă te oboseşti să foloseşti Tor, ești oricum pe cât se poate de securizat.

- Alte trei tipuri de extensii care îţi pot creşte nivelul de securitate: Pentru a verifica dacă protocolul de Internet în care operezi este sigur din punct de vedere HTTPS, poţi instala o extensie numită HTTPS Everywhere, realizată de Fundaţia Frontiera Electronică (FFE), una dintre organizațiile care finanțează Proiectul Tor. Această extensie este recomandată de către mulți experți cibernetici; şi se va asigura că site-urile pe care le vizitezi folosesc protocolul securizat, care nu este, în întregime, o poliță de asigurare împotriva atacurilor, dar este mai bun decât un protocol necriptat. Al doilea tip de extensie controlează datele pe care javaScript le dezvăluie site-urilor web (cu scopul de a îmbunătăți experiența de navigare). Două opțiuni populare aici sunt ScriptSafe şi NoScript. O altă extensie este browser-ul Ghostery. Această extensie îţi dezvălui cine te urmărește dintre 2.000 de companii şi îţi permite să le blochezi pe cele nedorite. Este drăguţ, dar probabil nu vei putea să blochezi NSA în acest fel. Privacy badger, un proiect al EFF, funcționează în mod similar.

4. Securizarea e-mail-ului

Cum ar trebui să îţi protejezi adresa de e-mail? Problema cu păstrarea confidențialității email-urilor este chiar mai gravă: Google și Microsoft, cel mai probabil, vor prezenta mail-urile tale agențiilor guvernamentale, dacă și atunci când acest lucru le este cerut. Ce ar trebui să faci?

- Extensii sigure: Cea mai simplă opțiune, presupunând că foloseşti serviciile comune Web de mail, cum ar fi Yahoo și Google, este să instalezi browser-ul plugin Mailvelope,și să te asiguri că persoana de la capătul de recepție face acelaşi lucru. Această extensie criptează (şi decriptează), pur și simplu, e-mail-ul. O extensie similară, dar limitată la Gmail, numită SecureGmail funcţionează în acelaşi mod. E-mail-urile care trec prin această extensie sunt criptate, și nu pot fi decriptate de către Google. O altă posibilitate este “Comunicare securizată”, care este o extensie Firefox uşor de utilizat. Pentru aceasta vei avea nevoie de o parolă la care destinatarul are acces - dar ţine minte să nu transmiţi niciodată parola prin e-mail.

- Furnizori siguri de e-mail: Hushmail este un exemplu al unui serviciu de e-mail, care oferă o mai bună securitate decât rețelele mai comune pe care le foloseşti, dar acesta poate fi obligat să predea email-urile guvernului american printr-un ordin judecătoresc, și înregistrează adresele IP. Un alt serviciu de e-mail cu caracteristici și niveluri de securitate similare este Kolab Now, care se mândrește, printre altele, cu stocarea de date exclusiv în Elveția.

- Adrese de e-mail de unică folosinţă: Aceasta constituie o adresă de e-mail creată ad-hoc pentru un anumit scop, care este complet anonimă și se elimină imediat după utilizare. Această soluție, de obicei folosită la înscrierea contului pentru diverse servicii, în scopul de a evita spam-ul, este, de asemenea, bună pentru menținerea anonimatului. Cu toate acestea, nu aş sfătui jurnaliștii să comunice cu sursele lor prin intermediul ei, pentru că securitatea nu este cea mai puternică trăsătură. Există zeci de astfel de e-mailuri temporare, dar the British Guardian, de exemplu, a recomandat Guerrilla Mail și Mailinator. Folosind Guerrilla Mail în browserul Tor, garantează faptul că nici măcar ei nu pot conecta IP-ul tău cu adresa ta de e-mail. De asemenea, dacă foloseşti un software de criptare de e-mail, cum ar fi GnuPG, pe Tor, eşti pregătit și securizat. Așa că, hai să vorbim puțin despre criptarea de e-mail.

- Criptarea e-mail-ului: Wired a primit această recomandare de la Micah Lee, un tehnolog concentrat pe confidențialitate, care a lucrat cu FFE și First Look Media (aici este un interviu pe care Lee l-a avut cu Edward Snowden): criptarea mesajelor cu webmail poate fi dificilă. De multe ori este nevoie ca utilizatorul să copieze și să insereze mesajele în ferestre de tip text și apoi să folosească PGP pentru a le coda și decoda (PGP - Pretty Good Privacy - este un program de criptare care oferă intimitate criptografică și de autentificare pentru comunicarea datelor). Acesta este motivul pentru care Lee sugerează o configurare diferită a e-mail-ului, folosind o gazdă de e-mail axată pe confidențialitate, cum ar fi Riseup.net, aplicația Thunderbird pentru Mozilla, criptarea plugin Enigmail, și un alt plugin numit TorBirdy care redirecționează mesajele sale prin Tor. După cum Reid a subliniat în interviul său cu Kamphuis pe journalism.co.uk, Greenwald aproape a pierdut povestea NSA, deoarece, iniţial, a ignorat instrucțiunile lui Snowden privind criptarea e-mail-ului. Cu alte cuvinte, dacă îţi doreşti o poveste care să rămână în istorie, trebuie să fii protejat. Kamphuis este de acord cu faptul că PGP poate fi de încredere. Așa cum el și Reid explica, cu criptare PGP, ai o cheie publică, precum numărul tău de telefon public și o cheie privată. Cheia publică poate fi folosită pe biografii Twitter, cărţi de vizită, site-uri și oriunde altundeva unde munca ta este făcută publică, dar cheia privată trebuie să fie depozitată în siguranță, ca și alte informații sensibile. Apoi, când o sursă vrea să trimită informații, va folosi cheia publică pentru a cripta e-mail-ul, pe care doar cheia ta privată îl poate debloca. Kamphuis a recomandat GNU Privacy Guard, o versiune de tip sursă-deschisă a PGP, care este uşor de configurat și are o comunitate activă de suport. Pentru criptarea fișierelor, datelor și hard disk-urilor, el a sugerat consultarea free eBookcărţii sale electronice gratuite, "Securizarea informațiilor pentru jurnaliști", publicată împreună cu Silkie Carlo and și eliberată prin CIJ, în care este explicat procesul în întregime. Dacă alegi criptarea mesajul în sine, indiferent de identitatea furnizorului tău de e-mail, folosirea zip cu o parolă este o idee bună, iar 7ZIP este un instrument recomandat pentru realizarea acestui lucru.

- Înapoi la elementele de bază: Da, știu că acest lucru face parte din securitatea e-mail-ului 101 - dar, te rog, încearcă să eviţi atacurile de tip phishing. Uita-te la câmpul “de la” în e-mail după mici greşeli de ortografie; altcineva poate pretinde că este o persoană pe care o cunoşti. Și un ultim lucru cu privire la criptarea e-mail-ului: Una dintre problemele reale pe care trebuie să o ai în vedere este faptul că, și după criptare, nu totul este criptat. Adresa de e-mail a expeditorului și a destinatarului, subiectul și ora și data la care a fost trimis e-mailul, toate sunt expuse. Atașamentele și mesajul în sine sunt singurele date care sunt criptate.

5. Ultimele cuvinte

Acestea sunt, probabil, cele mai radicale sfaturi pe care le-am verificat, atunci când am creat această carte electronică.

Aşa cum Micah Lee a declarat atunci când a fost intervievat cu privire la confidențialitate de către WIRED: „În cazul în care calculatorul tău este spart, jocul s-a terminat. Crearea unui mediu de testare virtuală în jurul comunicațiile tale online este o modalitate bună de a păstra restul sistemului protejat. Tor este minunat și te poate face anonim. Dar, dacă punctul final este compromis, anonimatul tău este compromis, de asemenea. Dacă într-adevăr trebuie să fii anonim, de asemenea, trebuie să fii şi foarte protejat“.

Și Jurnalistul Tony Loci declară folosind cuvinte chiar mai aspre într-un articol publicat într-o carte electronică despre viitorul jurnalismului investigator transfrontalier pentru fundația Nieman de la Harvard: „Unii jurnaliști, informaticieni și persoane care pledează pentru confidențialitate sunt atât de alarmați încât recomandă reporterilor să revină la vechile metode... și să se bazeze pe interviuri în persoană sau prin poștă“.

Sper că am ajutat persoanele care lucrează în domeniu, dar şi pe alţii, să adune unele informații, care vor clarifica ce este necesar și ce se poate face pentru a-ţi asigura securitatea persoanlă, dar și a sursei tale în aceste vremuri agitate.

6. Lista surselor pentru această carte electronică

- Securitate pentru jurnaliști: Cum să îţi păstrezi sursele și informațiile în siguranță

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Securizarea datelor, surselor şi a propriei persoane

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Supraveghere și securitate: Depun reporterii și organizațiile de știri suficiente eforturi pentru a-şi proteja sursele?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking devine viral: Viitorul Jurnalismului Investigator Transfrontalier

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Ghidul Suprem de Confidențialitate Online

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - Ce reprezinta DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Cum să Anonimizezi Tot Ceea ce Faci Online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 moduri de a rămâne anonim și de a-ţi proteja intimitatea online

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden explică modul în care îţi poţi revendica intimitatea

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Securitatea informațiilor pentru jurnaliști: menținerea siguranței online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA vizează persoanele conştiente cu privire la confidenţialitate

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - DDJ al lui Obama acuză, în mod oficial, un jurnalist pentru comiterea de infracţiuni, într-un caz de scurgere de informaţii

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Secretele tale WhatsApp sunt în siguranţă acum. Dar Big Brother este încă cu ochii pe tine…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Urmărind Informatori Trimite Avertisment pentru Turnători

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 greșeli de criptare care duc la încălcarea securității datelor

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Îi poți ajuta pe ceilalți! Faceți clic pentru a partaja pe Facebook sau Tweet!

Te rugăm să ne spui cum putem să îmbunătățim acest articol. Feedback-ul tău este important!