Protocol VPN: PPTP vs L2TP vs OpenVPN vs SSTP vs IKEv2

În timp ce este din ce în ce mai evident faptul că cele mai multe tehnologii de criptare VPN sunt certificate și dezvoltate de către Institutul Național de Standarde și Tehnologie, noile dezvăluiri ale luiEdward Snowden, care arată că ANS a lucrat pentru a submina și a sparge aceste tehnologii de ani de zile, sunt oarecum șocante. Acest lucru ridică cu siguranță întrebarea "Oferă într-adevăr aceste tehnologii VPN condiții de siguranță"? Pentru a găsi un răspuns, am decis în sfârșit să scriem acest articol.

Vom începe prin a discuta diferențele esențiale între protocoalele VPN și modul în care acestea afectează utilizatorii, înainte de a aprofunda principalele concepte implicate în criptografie și modul în care atacul NSA referitor la standardele de criptare impactează milioanele de utilizatori VPN din întreaga lume.

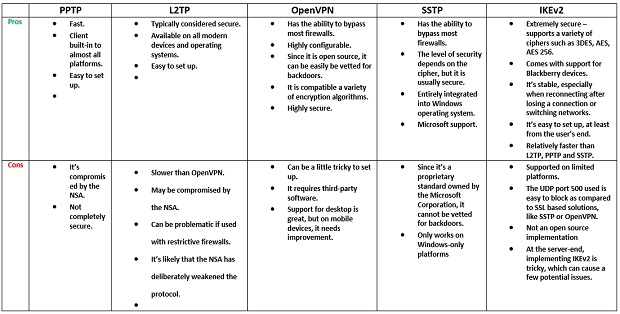

PPTP

Dezvoltat de un consorțiu fondat de Microsoft Corporation, PPT (tunelul punct-la-punct) creează o rețea privată virtuală în rețelele de dial-up și reprezintă protocolul standard pentru VPN-uri de la începuturile sale. Primul protocol VPN care urmează să fie suportat de Windows, PPTP oferă securitate, bazându-se pe o varietate de metode de autentificare, cum ar fi MS_CHAP v2, care este cea mai comună a lotului.

Fiecare dispozitiv și platformă VPN are PPTP disponibil standard, iar din moment ce configurarea acestuia este relativ ușoară, rămâne alegerea principală atât pentru furnizori, cât și pentru întreprinderi. De asemenea, punerea în aplicare a acestuia necesită calcul redus, fiind unul dintre cele mai rapide protocoale VPN disponibile în ziua de astăzi.

Cu toate acestea, chiar dacă acum se folosește în mod normal o criptare pe 128 de biți, există destul de puține vulnerabilități de securitate, cea mai gravă posibilitate fiind o autentificare neîncapsulată MS-CHAP v2. Din cauza asta, PPTP poate fi spart în termen de 2 zile. Deși defectul a fost acoperit de Microsoft, gigantul tech recomandă utilizatorilor VPN să utilizeze SSTP sau L2TP.

PPTP fiind atât de nesigur, nu este o surpriză faptul că decriptarea comunicațiile de criptare PPTP este aproape sigur standard la ANS. Cu toate acestea, ceea ce este și mai îngrijorător este faptul că acesta din urmă decriptează (sau se află în curs de) cantități uriașe de date mai vechi, care au fost criptate chiar și atunci când PPTP a fost considerat un protocol securizat de către experții în securitate

Pro

- Rapid.

- Toate platformele au încorporat serviciul client.

- Ușor de configurat.

Contra

- Este compromis de către ANS.

- Nu este complet sigur.

L2TP și L2TP/IPsec

Layer 2 Tunnel Protocol, spre deosebire de alte protocoale VPN, nu oferă intimitate sau criptare traficului care trece prin el. Din cauza asta, este pus în aplicare în mod obișnuit, cu o suită de protocoale cunoscute sub numele de IPsec pentru a cripta datele înainte de transmitere, oferind utilizatorilor confidențialitate și securitate. Toate dispozitivele și sistemele de operare moderne compatibile VPN sunt încorporate cu L2TP/IPSec. Instalarea este la fel de ușor și rapid de făcut, ca PPTP, dar pot exista probleme, deoarece protocolul utilizează portul UDP 500, care este un obiectiv ușor de blocat de firewall-ul NAT. Prin urmare, portul de expediere poate fi necesar dacă se utilizează cu un firewall.

Nu există vulnerabilități majore asociate cu criptarea IPsec și poți fi în continuare în siguranță, dacă este pus în aplicare în mod corespunzător. Cu toate acestea, dezvăluirile lui Edward Snowden fac aluzie că sunt puternic compromise de către ANS. John Gilmore, care este membru fondator și specialist în securitate în cadrul Fundației Electric Frontier, susține că este posibil ca protocolul să fie în mod deliberat slăbit de ANS. Mai mult decât atât, întrucât protocolul LT29/IPsec încapsulează date de două ori, nu este la fel de eficient ca soluțiile bazate pe SSL și, prin urmare, este puțin mai lent decât alte protocoale VPN.

Pro

- De obicei este considerat securizat.

- Disponibil pe toate dispozitivele moderne și sistemele de operare.

- Ușor de configurat.

Contra

- Mai lent decât OpenVPN.

- Poate fi compromis de către ANS.

- Poate fi problematic în cazul în care este utilizat cu firewall-uri restrictive.

- Este posibil ca NSA să slăbească în mod deliberat protocolul.

OpenVPN

O tehnologie relativ nouă, open source, OpenVPN utilizează protocoalele SSLv3/TLSv1 și biblioteca OpenSSL, împreună cu o combinație de alte tehnologii, pentru a oferi utilizatorilor o soluție fiabilă și puternică VPN. Protocolul este extrem de configurabil și rulează cel mai bine pe un port UDP, dar acesta poate fi configurat pentru a rula pe orice alt port, ceea ce face extrem de dificilă blocarea de către Google și alte servicii similare.

Un alt mare avantaj al acestui protocol este faptul că biblioteca OpenSSL suportă o varietate de algoritmi de criptare, cum ar fi 3DES, AES, Camellia, Blowfish, CAST-128 și mai mult, chiar dacă Blowfish sau AES sunt folosite aproape exclusiv de către furnizorii VPN. OpenVPN vine cu o criptare Blowfish pe 128 de biți. Este, de obicei, considerat sigur, dar are și unele puncte slabe cunoscute.

Când vine vorba de criptare, AES este cea mai nouă tehnologie disponibilă și este considerată "standardul de aur". Acest lucru se datorează faptului că nu are puncte slabe cunoscute, atât de mult încât, aceasta a fost adoptată chiar și de către guvern și agențiile SUA, în scopul de a proteja datele “sigure”. Poate manipula fișiere mai mari comparativ cu Blowfish, datorită dimensiunilor blocurilor sale de 128 de biți, în comparație cu dimensiunea blocului de 64 de biți a lui Blowfish. Cu toate acestea, ambele sunt cifruri certificate NIST și, deși acestea ar putea fi acum recunoscute ca fiind o problemă pe scară largă, există unele probleme, asupra cărora vom arunca o privire mai jos.

În primul rând, cât de rapid funcționează protocolul OpenVPN depinde de nivelul de criptare utilizat, dar este în mod normal, mai rapid decât IPsec. Cu toate că OpenVPN este conexiunea VPN implicită pentru majoritatea serviciilor VPN, nu este încă susținut de orice platforme. Cu toate acestea, este susținută pe cele mai multe sisteme terțe, care includ atât Android cât și iOS.

Când vine vorba de configurare, este un pic dificilă, în comparație cu L2TP/IPSec și PPTP, mai ales atunci când este utilizat software-ul generic OpenVPN. Nu numai că trebuie să descarci și să instalezi clientul, dar trebuie să configurezi și fișiere de configurare suplimentare bine documentate. Mai mulți furnizori de VPN se confruntă cu această problemă de configurare din cauza clienților VPN personalizabili.

Cu toate acestea, luând în considerare toți factorii și informațiile furnizate de Edward Snowden, se pare că OpenVPN nu a fost nici slăbit, nici cuprins de ANS. Este, de asemenea, considerat imun la atacurile ANS datorită folosirii unor schimburi cheie efemere. Fără îndoială că, nimeni nu este conștient de toate capacitățile ANS, cu toate acestea, atât matematica cât și dovezile indică cu tărie că OpenVPN, atunci când este combinat cu un cifru puternic, este singurul protocol VPN care poate fi considerat sigur.

Pro

- Are capacitatea de a trece de cele mai multe firewall-uri.

- Extrem de configurabil.

- Deoarece este open source, acesta poate fi ușor verificat pentru backdoors.

- Este compatibil o varietate de algoritmi de criptare.

- Foarte sigur.

Contra

- Poate fi un pic dificil de configurat.

- Este nevoie de software de la terțe părți.

- Suportul pentru desktop este grozav, dar pe dispozitive mobile, are nevoie de îmbunătățiri.

SSTP

Introdus de Microsoft Corporation în pachetul 1 de servicii Windows Vista, Secure Socket Tunneling este acum disponibil pentru SEIL, Linux și RouterOS, dar încă este în principal o platformă numai pentru Windows. Din moment ce utilizează SSL v3, oferă avantaje similare cu OpenVPN, cum ar fi capacitatea de a preveni problemele de firewall NAT. SSTP este un protocol VPN echilibrat și mai ușor de utilizat, în special pentru că este integrat în Windows.

Cu toate acestea, este un standard de proprietate deținut de Microsoft. În timp ce gigantul tech are o istorie de cooperare cu ANS, există, de asemenea, speculații cu privire la backdoors încorporate în sistemul de operare Windows, prin urmare, acesta nu conferă la fel de multă încredere ca și alte standarde.

Pro

- Are capacitatea de a trece de cele mai multe firewall-uri.

- Nivelul de securitate depinde de cifru, dar este de obicei sigur.

- Este integrat în totalitate în sistemul de operare Windows.

- Suport Microsoft.

Contra

- Deoarece este un standard de proprietate deținut de Microsoft Corporation, acesta nu poate fi verificat pentru backdoors.

- Funcționează numai pe platforme bazate pe Windows

IKEv2

Un protocol de tip tunel IPsec, Internet Key Exchange Version 2 a fost dezvoltat de către Cisco și Microsoft și este implementat în versiunea 7 și versiunile ulterioare ale platformei Windows. Acesta este dotat cu implementări compatibile și dezvoltate open-source pentru Linux și diverse alte platforme și sprijină, de asemenea, dispozitivele Blackberry.

Menționat ca VPN Connect de Microsoft Corporation, este bun la restabilirea automata a conexiunilor VPN atunci când o conexiune la internet este pierdută temporar. Utilizatorii mobili beneficiază cel mai mult de IKEv2 fiindcă mobilitatea și protocolul multi-homing oferit îl fac extrem de flexibil la schimbatul rețelelor. În plus, este grozav pentru utilizatorii Blackberry, deoarece IKEv2 este printre puținele protocoale VPN care acceptă dispozitive Blackberry. Cu toate că IKEv2 este disponibil pe platforme relativ mai puține în comparație cu IPsec, este considerat la fel de bun în ceea ce privește stabilitatea, securitatea și performanța.

Pro

- Extrem de sigur - suportă o varietate de cifruri, cum ar fi 3DES, AES, AES 256.

- Vine cu suport pentru dispozitive BlackBerry.

- Este stabil, mai ales când se reconectează după ce a pierdut o conexiune sau are loc o comutare.

- Este ușor de configurat, cel puțin pentru utilizator.

- Relativ mai rapid decât L2TP, PPTP și SSTP.

Contra

- Sprijinit pe platforme limitate.

- Portul UDP 500 utilizat este ușor de blocat, în comparație cu soluțiile bazate pe SSL, cum ar fi SSTP sau OpenVPN.

- Nu este o implementare open source

- La server-end, punerea în aplicare a IKEv2 este complicată, ceea ce poate provoca câteva probleme potențiale.

Probleme

Pentru a înțelege criptarea, trebuie să înțelegi o serie de concepte-cheie, toate acestea le vom discuta mai jos.

Lungimea cifrului de criptare

Cel mai crud mod de a determina timpul necesar spargerii unui cifru este cunoscut sub numele de lungime de cheie, reprezentând numere prime compuse din unu și zero, care sunt utilizate în cifru. În același mod, căutarea exhaustivă a cheii (sau atacul brute force) este forma rudimentară de atac asupra unui cifru, în care încerci fiecare combinație posibilă, până când se găsește cea corectă. În ceea ce privește lungimea cheii, nivelul de criptare utilizat de către furnizorii de VPN este între 128 biți și 256-biți. Nivelurile mai ridicate sunt utilizate pentru autentificarea datelor, dar asta înseamnă că criptarea pe 256 biți este mai bună decât criptare pe 128 biți?

Ei bine, pentru a găsi răspunsul corect, să punem niște numere în perspectivă:

- Pentru a rupe în mod credibil un cifru de 128 biți, este nevoie de 3,4 × 10 38 operațiuni.

- Pentru a rupe în mod credibil un cifru de 256 biți, este nevoie de 2 128 ori mai multa putere de calcul, în comparație cu un cifru cheie de 128 de biți.

- Atacarea Brute force a unui cifru de 256 biți necesită 3,31 x 10 65 operațiuni, care este aproape echivalent cu numărul total de atomi din Univers.

- Fujitsu K, cel mai rapid supercomputer din lume în 2012, a avut viteze Rmax de până la 10,51 petaflopi. Având în vedere această cifră, ar dura aproximativ 1 miliard ani pentru ca cifrul AES de 128 biți să fie spart cu forța.

- NUDT Tianhe-2, cel mai puternic supercomputer din lume în 2013, a avut viteze Rmax de până la 33,86 petaflopi. Asta e aproape de 3 ori mai rapid decât modelul Fujitsu K și ar dura aproximativ o treime dintr-un miliard de ani pentru ca cifrul AES pe 128 de biți să fie spart cu forța.

Până la noile dezvăluiri ale lui Edward Snowden, se credea că criptarea pe 128 de biți este de nepăstruns prin forță și că așa va rămâne încă o sută de ani sau mai mult. Cu toate acestea, având în vedere resursele vaste pe care ANS le are la îndemână, aceasta a unit experți și administratori de sistem de peste tot din lume pentru a face un upgrade lungimii cheii de cifrare. Este demn de menționat faptul că guvernul SUA utilizează criptare pe 256 de biți pentru protecția datelor sensibile (128 de biți sunt utilizați pentru nevoile de criptare de rutină). Cu toate acestea, chiar și metoda utilizată, AES, poate provoca câteva probleme.

Cifruri

Cifrurile sunt algoritmi matematici, care sunt folosite în timpul criptărilor fiindcă algoritmii slabi sunt vulnerabili la hackeri, permițându-le să rupă cu ușurință criptarea. De departe, Blowfish și AES sunt cele mai comune cifrurile pe care utilizatori le întâlnesc în VPN-uri. În plus, RSA este utilizat pentru criptarea și decriptarea cheilor cifrului, în timp ce SHA-1 și SHA-2 sunt folosite pentru autentificarea datelor în funcția hash.

Cu toate acestea, acum AES este considerat pe scară largă cifrul cel mai sigura pentru VPN-uri, atât de mult încât, adoptarea sa de către guvernul Statelor Unite a crescut în mod substanțial fiabilitatea percepută și popularitatea. Cu toate acestea, există motive să se creadă că această încredere ar putea fi deplasată.

NIST

SHA-1, SHA-2, RSA și AES toate au fost certificate sau dezvoltate de către Institutul Național al Statelor Unite de Standarde și Tehnologie (NIST), care este un organism care lucrează în strânsă colaborare cu ANS pentru dezvoltarea cifruri sale. Acum că știm eforturile sistematice făcute de către ANS pentru a construi sau de a diminua backdoors în standardele de criptare, face cu siguranță sens motivul ridicării problemelor în ceea ce privește integritatea algoritmilor NIST.

Cu toate că NIST a negat întotdeauna orice fărădelegi (adică slăbirea în mod deliberat a standardului criptografic) și a încercat să sporească încrederea publicului, invitând oamenii să participe la standardele lor viitoare legate de criptare, NSA a fost acuzat de către New York Times că a eludat standardul de criptare aprobat al NIST, fie prin perturbarea procesului de dezvoltare publică, sau prin introducerea backdoors nedetectabile pentru a slăbi algoritmii.

Pe 17 septembrie, 2013, neîncrederea a fost susținută și mai mult, atunci când cliențiilor li s-a spus în mod privat de către Securitatea RSA să se oprească din utilizarea unui algoritm de criptare special, deoarece a avut un defect care a fost proiectat în mod intenționat de către ANS.

Mai mult, un standard de criptare proiectat de NIST, Dual EC DRBG, se crede că este nesigur de ani de zile. Atât de mult încât a fost observat de către Universitatea de Tehnologie din Olanda în 2006. Cu toate acestea, în ciuda acestor preocupări, unde NIST conduce, industria urmează, în principal, datorită faptului că respectarea standardele NIST este o cerință pentru obținerea de contracte de la guvernul Statelor Unite.

Având în vedere că standardele NIST sunt omniprezente în întreaga lume, în toate domeniile de afaceri și industrie, care se bazează pe viața privată, cum ar fi industria VPN, toate acestea par a fi destul de relaxate. Din moment ce multe se bazează pe aceste standarde, experții în domeniul criptografiei au fost dispuși să abordeze problema. Singura companie care a făcut-o, Silent Circle, a decis să închidă serviciul de poștă silent în loc să fie compromisă de către ANS și a anunțat mutarea departe de standardele NIST în noiembrie 2013.

Datorită acoperirii acestei probleme, un mic furnizor dar inovator de VPN, LiquidVPN, a început testarea și experimentarea de cifrurilor non-NIST. Cu toate acestea, este singurul furnizor de VPN care se deplasează în această direcție de care suntem conștienți. Prin urmare, până când vine acel moment, va trebui să profităm la maximum de criptarea AES 256-bit, care este în prezent cel mai bun standard de criptare disponibil.

Atacurile NSA asupra cifrului de criptare RSA

Una dintre noile dezvăluiri ale lui Edward Snowden indică faptul că un program cu nume de cod "Cheesy Name", a fost dezvoltat pentru a evidenția chei de criptare, numite "certificate", care pot fi expuse riscului de a fi sparte de supercomputere în GCHQ. Acest lucru sugerează cu tărie că aceste certificate, care sunt de obicei protejate prin criptare pe 1024 de biți, sunt mai slabe decât ne-am gândit și pot fi ușor decriptate, mult mai rapid decât era de așteptat de către GHCQ și ANS. Odată decriptate, toate schimburile trecute și viitoare sunt compromise, prin utilizarea unei chei private permanente pentru decriptarea tuturor datele.

Ca rezultat, mai multe forme de criptare care se bazează pe chei efemere și certificate trebuie să fie considerate stricate, incluzând TLS și SSL. Acest lucru va avea un efect foarte mare asupra traficului HTTPS. Cu toate acestea, există unele vești bune. OpenVPN, care utilizează modificări cheie temporare, nu ar trebui să fie afectat de acest lucru. De ce? Pentru că există o nouă cheie generată pentru fiecare schimb, prin urmare, nu oferă certificatelor posibilitatea de a stabili încredere.

Chiar dacă cineva a obținut cheia privată a certificatului, decriptarea comunicării nu ar fi pur și simplu posibilă. Cu un om în atacul din mijloc (MITM), ar putea fi posibil să se vizeze o conexiune OpenVPN, dar trebuie să fie orientată în mod specific, plus că cheia privată trebuie să fie compromisă. Din moment ce vestea a devenit publică că GHCQ și ANS sunt capabile de a craca criptarea pe 1028 biți, destul de puțini furnizori de VPN și-au consolidat activitățile de criptare de până la 2048 de biți sau chiar 4096 biți.

Securitate preventivă perfectă

Vestea bună este că soluția pentru această problemă, chiar și pentru conexiunile TLS și SSL nu este atât de dificilă în cazul în care site-urile încep punerea în aplicare a sistemelor perfecte de securitate preventivă, în care se creează o cheie unică și o nouă criptare privată pentru fiecare sesiune. Din păcate, până în prezent, singura mare companie de internet care pune în aplicare un sistem perfect este Google.

Concluzionând acest articol, ne-am dori să urmezi cuvintele înțelepte ale lui Edward Snowden, cum că lucrările de criptare și sistemele cripto ar trebui să fie puse în aplicare pentru a spori securitatea. Așa că, ce ar trebui să reții și să dai mai departe din acest articol? E simplu! OpenVPN este protocolul cel mai sigur disponibil și furnizorii VPN-ului trebuie să continue să lucreze pentru a consolida punerea în aplicare a acestuia. De asemenea, ar fi pur și simplu avantajos dacă furnizorii ar începe să se deplasează de standardele NIST, iar acesta este un lucru pe care îl așteptăm cu siguranță.

- PPTP este extrem de nesigur. A fost compromis de către ANS, chiar și Microsoft l-a abandonat, motiv pentru care ar trebui să fie evitat în totalitate. Chiar dacă ai putea găsi compatibilitatea cross platform și ușurința de configurare atractive, amintește-ți faptul că utilizatorii pot obține multe din aceleași avantaje și un nivel considerabil mai bun de securitate prin utilizarea L2TP/IPSec.

- Când vine vorba de utilizarea non-critică, L2TP/IPSec este soluția VPN pentru tine, chiar dacă a fost slăbită și compromisă de către ANS. Cu toate acestea, dacă ești în căutarea unei configurări rapide VPN care nu necesita software suplimentar, acesta rămâne totuși util, în special pentru dispozitive mobile unde suportul pentru OpenVPN rămâne inconsistent.

- În ciuda necesității de a descărca și instala software-ul terț pe toate platformele, OpenVPN este în mod incontestabil, cea mai bună soluție VPN pentru toate nevoile tale. Este rapid, sigur, fiabil și deși configurarea acestuia poate dura mai mult timp, merită pentru securitatea premium și intimitatea care va fi furnizată în timp ce navighezi pe web.

- IKEv2 este, de asemenea, un protocol rapid și sigur dacă este utilizat împreună cu implementări open source, în special pentru utilizatorii de telefonie mobilă datorită capacității sale de a se reconecta automat după ce conexiunea la internet a fost perturbată. În plus, din moment ce este unul dintre puținele protocoale VPN care acceptă dispozitive BlackBerry, este în mod clar singura și cea mai bună opțiune pe care o ai.

- SSTP oferă utilizatorilor aceleași avantaje ale unei conexiuni OpenVPN, dar numai pe platformele Windows. Prin urmare, îl vei găsi integrat în sistemele de operare Windows mult mai bine decât alte protocoale VPN. Cu toate acestea, are un suport limitat de la furnizorii de VPN din cauza acestei limitări și deoarece Microsoft are o bună și lungă istorie de cooperare cu ANS, SSTP este un protocol în care nu avem încredere.

Pe scurt, ar trebui să utilizezi întotdeauna OpenVPN acolo unde este posibil, în timp ce pentru dispozitive mobile, IKEv2 este o opțiune bună. Pentru o soluție rapidă, L2TP s-a dovedit a fi suficient, dar având în vedere disponibilitatea crescută a aplicațiilor mobile OpenVPN, încă se preferă utilizarea OpenVPN peste toate celelalte protocoale.

Te rugăm să ne spui cum putem să îmbunătățim acest articol. Feedback-ul tău este important!